Sesuai dengan tugas mata kuliah Manajemen Proyek di UNAS Pasim Bandung, kali ini saya akan membahas mengenai salah satu proyek yang pernah saya tangani yaitu Proyek Instalasi Jaringan LAN di PT CBL pada tahun 2012 lalu ketika saya masih bekerja di PT BSS. Meski pada proyek ini saya hanya bertindak sebagai engineer, tapi saya cukup paham dengan latar belakang terjadinya proyek ini dan bagaimana perencanaan yang dilakukan.

Demi menjaga informasi yang sensitif pada perusahaan-perusahaan yang bersangkutan, saya tidak akan membahas secara detail mengenai gambar topologi yang diterapkan, merek/tipe perangkat yang digunakan, dan konfigurasi lainnya.

Analisa

Inisiasi

Tahap inisiasi menjadi landasan utama terjadinya projek ini. PT CBL merupakan sebuah perusahaan di bidang Package Printing di kota Bandung. Di samping itu, PT BSS merupakan sebuah perusahaan yang bergerak di bidang IT Solution. Dikarenakan PT CBL memiliki kedekatan dengan PT BSS, maka PT BSS diberi kepercayaan untuk menangani projek ini.

Singkat cerita, PT CBL meminta untuk berkonsultasi kepada PT BSS untuk menyampaikan permasalahan perihal kondisi jaringan lokal (LAN) di lingkungan mereka.

Dari hasil konsultasi yang telah dilakukan, PT BSS mendapatkan informasi kondisi di lingkungan mereka yaitu :

- Terdapat kurang lebih 50 user dari berbagai departemen yang menggunakan komputer untuk mengakses internet dan server.

- Terdapat beberapa server yang secara intensif diakses untuk keperluan user, seperti server aplikasi, file sharing, dll.

- Terdapat beberapa server printer di beberapa departemen yang juga terhubung dengan jaringan.

- User sering mengeluh terhadap performa jaringan yang lambat, baik itu untuk keperluan lokal seperti file sharing, maupun untuk koneksi internet. Bahkan terkadang user tiba-tiba tidak dapat terkoneksi dengan jaringan sama sekali.

- PT CBL membutuhkan segmentasi jaringan tiap departemen untuk menghindari kebocoran data antar departemen.

- PT CBL ingin menutup akses internet terhadap sebagian user, sehingga hanya orang-orang yang berkepentingan yang dapat menggunakan internet.

- PT CBL tidak ingin pengerjaan proyek ini mengganggu aktivitas pekerjaan mereka sehingga projek ini hanya dapat dikerjakan setiap hari Sabtu dan Minggu setiap minggunya.

- PT CBL bersedia menyediakan sendiri perangkat-perangkat yang dibutuhkan.

- Terdapat beberapa server yang secara intensif diakses untuk keperluan user, seperti server aplikasi, file sharing, dll.

- Terdapat beberapa server printer di beberapa departemen yang juga terhubung dengan jaringan.

- User sering mengeluh terhadap performa jaringan yang lambat, baik itu untuk keperluan lokal seperti file sharing, maupun untuk koneksi internet. Bahkan terkadang user tiba-tiba tidak dapat terkoneksi dengan jaringan sama sekali.

- PT CBL membutuhkan segmentasi jaringan tiap departemen untuk menghindari kebocoran data antar departemen.

- PT CBL ingin menutup akses internet terhadap sebagian user, sehingga hanya orang-orang yang berkepentingan yang dapat menggunakan internet.

- PT CBL tidak ingin pengerjaan proyek ini mengganggu aktivitas pekerjaan mereka sehingga projek ini hanya dapat dikerjakan setiap hari Sabtu dan Minggu setiap minggunya.

- PT CBL bersedia menyediakan sendiri perangkat-perangkat yang dibutuhkan.

Dari informasi tersebut, PT BSS mendapatkan sedikit gambaran untuk memberikan solusi yang tepat. Untuk lebih memastikan permasalahan terjadi dan agar dapat dilakukan perencanaan yang baik, PT BSS meminta untuk melakukan survei lokasi pada tahap selanjutnya.

Survei Lokasi

Tahap survei ini bertujuan untuk mengetahui kondisi di lapangan secara langsung sehingga informasi yang didapat dapat digabungkan dengan hasil inisiasi. Dari penggabungan informasi ini PT BSS dapat mengambil kesimpulan mengenai solusi yang tepat sehingga dapat dilakukan perencanaan dan desain yang baik guna mengatasi permasalahan yang terjadi.

Hal-hal yang diperhatikan pada survei lokasi ini diantaranya :

- Luas wilayah pekerjaan dan jarak antar ruangan.

- Keseluruhan existing infrastuktur jaringan yang diterapkan di wilayah PT CBL (topologi, server, komputer, printer, dll).

- Pengetesan konetivitas jaringan lokal dan internet.

Dari hasil survei lokasi yang telah dilakukan, PT BSS mendapatkan informasi sebagai berikut :

- Keseluruhan existing infrastuktur jaringan yang diterapkan di wilayah PT CBL (topologi, server, komputer, printer, dll).

- Pengetesan konetivitas jaringan lokal dan internet.

Dari hasil survei lokasi yang telah dilakukan, PT BSS mendapatkan informasi sebagai berikut :

- Luas wilayah diperkirakan mencapai ribuan meter persegi, dengan jarak terjauh suatu ruangan dengan ruangan NOC mencapai lebih dari 100 meter.

- Topologi yang digunakan masih sederhana, semua komputer dan server berada pada jaringan yang sama. Dari jaringan tersebut langsung menuju ke internet melalui modem dari ISP

- Terdapat switch utama di ruangan NOC. Di samping itu, pembagian dstribution switch antar departemen masih belum merata, sehingga terdapat PC yang langsung dengan switch utama, dan ada juga yang melalui distribution switch terlebih dahulu. Semua switch masih unmanageable dan menggunakan teknologi Fast Ethernet (maks. 100mbps).

- Sebagain kabel jaringan sudah tidak layak pakai.

- Tidak adanya DHCP server untuk mengatur pembagian alamat IP.

- Pengetesan koneksi internet langsung dari modem ISP menunjukkan bahwa koneksi internet lancar.

- Pengetesan koneksi internet dan server dari client menunjukkan koneksi sangat lambat, dan terindikasi adanya IP conflict.

- Terdapat switch utama di ruangan NOC. Di samping itu, pembagian dstribution switch antar departemen masih belum merata, sehingga terdapat PC yang langsung dengan switch utama, dan ada juga yang melalui distribution switch terlebih dahulu. Semua switch masih unmanageable dan menggunakan teknologi Fast Ethernet (maks. 100mbps).

- Sebagain kabel jaringan sudah tidak layak pakai.

- Tidak adanya DHCP server untuk mengatur pembagian alamat IP.

- Pengetesan koneksi internet langsung dari modem ISP menunjukkan bahwa koneksi internet lancar.

- Pengetesan koneksi internet dan server dari client menunjukkan koneksi sangat lambat, dan terindikasi adanya IP conflict.

Hasil Analisa

Dari informasi yang didapat dari hasil inisiasi dan survey lokasi, PT BSS dapat mengambil kesimpulan bahwa :

- Perlu perombakan besar untuk sistem pengkabelan jaringan dalam lingkungan PT CBL, yaitu dengan membuat ulang jalur kabel jaringan. Hal ini dikarenakan sebagian kabel sudah tidak layak dan banyak jalur kabel yang tidak optimal. Di samping itu, dengan melakukan penarikan kabel ulang, tidak akan mengganggu aktivitas kerja di PT CBL.

- Perlu diterapkan teknologi Gigabit Ethernet (kecepatan maks. 1Gbps) untuk lingkungan jaringan PT CBL karena teknologi Fast Ethernet tidak akan optimal untuk suatu jaringan dengan intensitas lalu lintas data yang tinggi. Selain itu, koneksi lambat juga dapat disebabkan karena terjadinya bottleneck pada switch, karena teknologi Fast Ethernet tidak mampu menampung semua transaksi data.

- Perlu diterapkan konsep VLAN untuk segmentasi jaringan tiap departemen sehingga antar departemen tidak bisa saling terkoneksi, dan hanya bisa melakukan file sharing atau interaksi lainnya melalui server.

- Perlu diterapkannya DHCP Server sehingga pembagian alamat IP lebih terorganisisr dan tidak akan terjadi IP conflict.

- Perlu diterapkan Firewall untuk membatasi hak akses user terhadap internet.

- Perlu adanya segmentasi antara client dan server untuk lebih menjaga keamanan server dengan konsep 3-Leg perimeter topologi (Client-DMZ-Internet).

- Proyek ini dapat dikerjakan oleh setidaknya 2 tenaga engineer dengan jangka waktu pengerjaan paling lambat selama 2 bulan dengan pertimbangan waktu pengerjaan yang hanya dapat dilakukan pada hari Sabtu dan Minggu dan luas wilayah proyek yang cukup besar.

- Perlu diterapkan teknologi Gigabit Ethernet (kecepatan maks. 1Gbps) untuk lingkungan jaringan PT CBL karena teknologi Fast Ethernet tidak akan optimal untuk suatu jaringan dengan intensitas lalu lintas data yang tinggi. Selain itu, koneksi lambat juga dapat disebabkan karena terjadinya bottleneck pada switch, karena teknologi Fast Ethernet tidak mampu menampung semua transaksi data.

- Perlu diterapkan konsep VLAN untuk segmentasi jaringan tiap departemen sehingga antar departemen tidak bisa saling terkoneksi, dan hanya bisa melakukan file sharing atau interaksi lainnya melalui server.

- Perlu diterapkannya DHCP Server sehingga pembagian alamat IP lebih terorganisisr dan tidak akan terjadi IP conflict.

- Perlu diterapkan Firewall untuk membatasi hak akses user terhadap internet.

- Perlu adanya segmentasi antara client dan server untuk lebih menjaga keamanan server dengan konsep 3-Leg perimeter topologi (Client-DMZ-Internet).

- Proyek ini dapat dikerjakan oleh setidaknya 2 tenaga engineer dengan jangka waktu pengerjaan paling lambat selama 2 bulan dengan pertimbangan waktu pengerjaan yang hanya dapat dilakukan pada hari Sabtu dan Minggu dan luas wilayah proyek yang cukup besar.

Perencanaan

Setelah dilakukan kesepakatan antara pihak PT CBL dengan PT BSS mengenai jangka waktu pengerjaan, PT BSS mulai menyusun perencanaan untuk mengerjakan proyek ini. Pada tahap ini, PT BSS membuat sebuah tim yang terdiri dari 3 orang diantaranya 1 orang sebagai Project Manager (PM) sekaligus supervisor di lapangan, serta 2 orang sebagai engineer yang melakukan pemasangan jaringan dan konfigurasi.

Setelah dibuat sebuah tim, PT BSS membuat sebuah blueprint sebagai acuan hasil akhir projek berupa topologi jaringan yang sesuai dengan solusi yang diberikan.

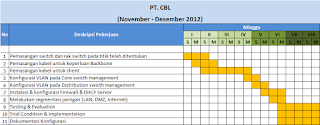

Untuk mencapai hasil yang sesuai dengan blueprint yang dibuat, PT BSS merancang timeplan untuk pengerjaan proyek ini sebagai acuan kerja para pelaku projek selama jangka waktu 2 bulan. Pada timeplan ini, beberapa point pekerjaan dibuat lebih lama dari waktu yang ditargetkan untuk mengantisipasi hal-hal yang tak terduga. Berikut gambar timeplan yang sudah dibuat :

Dari sisi anggaran PT BSS hanya menganggarkan untuk biaya tenaga kerja selama proyek berlangsung, terutama karena proyek ini dikerjakan pada hari libur kerja.

Dikarenakan PT CBL akan menanggung dan menyediakan segala keperluan perangkat yang dibutuhkan, PT BSS hanya membuat daftar perangkat yang perlu disediakan.

Hasil Akhir

Singkat cerita, proyek ini dikerjakan sesuai dengan acuan pada timeplan. Hasil akhir yang didapat oleh PT CBL yaitu :

- Kecepatan akses dari client menuju ke server meningkat cukup signifikan.

- User yang dapat mengakses internet hanya orang-orang yang berkepentingan.

- Antar departemen tidak dapat saling terkoneksi secara langsung sesuai permintaan PT CBL.

- Manajemen alamat IP lebih tersusun rapi dan lebih mudah untuk dilakukan monitoring.

Pada intinya, proyek ini cukup sukses diselesaikan karena point-point penting yang dikeluhkan oleh PT CBL sebagai client dapat ditangani.